Leggendo il titolo di questo articolo, probabilmente ti sarai chiesto cos'è un attacco DDoS e cosa succede quando viene lanciato. Bene, andiamo subito al sodo. Ecco il DDoS spiegato in modo facile da capire.

Cosa significa DDoS

Il termine DDoS è l'acronimo di Distributed Denial of Service, che in lingua italiana lo si traduce in "Negazione di Servizio Distribuita". L'obiettivo principale di un attacco di questo tipo è negare il servizio, rendendo una risorsa inaccessibile agli utenti legittimi.

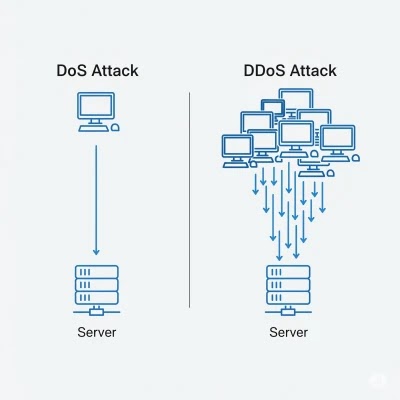

A differenza di un semplice DoS, che sovraccarica un servizio da una singola fonte, il DDoS opera su una scala decisamente più vasta e con una natura distribuita.

Questo consente di paralizzare non solo servizi specifici, ma intere infrastrutture e piattaforme scalabili, come i servizi cloud, con conseguenze molto più gravi e un impatto globale.

Per completezza, diciamo che ci sono diversi tipi di (D) DoS:

Network DoS, DoS Applicativo, DDoS applicativo, Rete DDoS (incluso DrDOS)

Per capire la differenza: un tipico attacco DoS potrebbe saturare la connessione di un server (es. da 1 Gb/s) inviando 10 Gb/s da una singola fonte, il DDoS raggiungerebbe lo stesso risultato distribuendo il traffico, ad esempio, inviando 1 Gb/s da 10 server distinti, così è più difficile da mitigare per via delle molteplici origini.

Ma cosa significa esattamente?

Immagina un negozio di abbiglimento molto popolare. Se improvvisamente migliaia di persone cercassero di entrare contemporaneamente, ostruendo l'ingresso e la cassa, il negozio non sarebbe più in grado di servire i clienti abituali.

In ambito digitale fa proprio questo: sovraccarica un sito web, un server, applicazioni online, o anche un sistema medico o finanziario, con un volume di traffico così elevato da metterlo fuori uso.

Il ruolo delle Botnet

Il modo più comune per orchestrare un attacco DDoS è attraverso l'utilizzo di una botnet. Una botnet è una rete di dispositivi compromessi comunemente chiamati "zombie" o "bot" che sono stati infettati da malware e possono essere controllati da remoto da un singolo "master" o "bot herder".

Pensa a una botnet come a un'armata digitale: il master è il generale e i dispositivi infetti sono i soldati che, all'occorrenza, vengono istruiti per attaccare un bersaglio specifico.

Questi dispositivi possono essere di qualsiasi tipo: dal tuo computer desktop al tuo smartphone, passando per telecamere di sicurezza, smart TV e persino i frigoriferi intelligenti (sì, hai letto bene!). Gli utenti inconsapevoli spesso scaricano il malware che trasforma i loro dispositivi in zombie cliccando su link di phishing.

Cos'è il Phishing e come avviene un attacco?

Il phishing è una delle tecniche più diffuse e insidiose per distribuire gran parte del malware in circolazione. Forse ne avrai già sentito parlare. Si tratta di un tipo di frode informatica in cui i cybercriminali cercano di ingannare le vittime per rubargli informazioni personali (password, dati bancari, ecc.) o per indurli a scaricare software dannoso.

Come lo fanno? In diversi modi. Le tecniche più comuni sono:

- le e-mail di phishing che sembrano provenire da banche, servizi di streaming, aziende di spedizioni o social media, contenendo link malevoli o allegati infetti (PDF o altro tipo di file).

- Lo Smishing che è il phishing tramite SMS, con messaggi che invitano a cliccare su link compromessi.

- Il Vishing che in questo caso avviene per via vocale, dove i truffatori si spacciano per operatori di supporto tecnico o bancario per ottenere informazioni.

- Spoofing di siti web: la creazione di siti web falsi che imitano siti legittimi per rubare credenziali.

Una volta che il malware è installato, il dispositivo compromesso attende i comandi del master della botnet.

Dal comando all'attacco: un semplice esempio tecnico

"Quando arriva il momento, il master invia un comando..." Ma come avviene? Il bot herder utilizza spesso un server di comando e controllo (C2 o C&C) per comunicare da remoto con tutti i bot. Questa comunicazione può avvenire tramite vari protocolli, ma un esempio comune è l'uso del protocollo IRC (Internet Relay Chat) o di canali HTTP/HTTPS.

Un esempio di comando specifico potrebbe essere questo:

ATTACK [target_IP_address] [port] [attack_method] [duration]

Questo comando istruisce ogni bot della rete – ovvero, ogni singolo zombie – a iniziare a inviare migliaia di richieste al bersaglio specificato, sulla porta indicata e con un metodo d'attacco definito (ad esempio, SYN floods, UDP floods, TCP flood, Smurf Attack, HTTP floods, ecc).

La maggior parte dei server, che possiamo immaginare come potenti computer sempre connessi a Internet e dedicati a fornire servizi, hanno una capacità di gestione del traffico limitata.

Un server è costituito da hardware (CPU, RAM, dischi rigidi) e software che gli permettono di elaborare richieste e fornire contenuti. Ogni richiesta di connessione o di dati consuma risorse.

Per esempio, un server web che ospita un sito internet (come www.tantilink.net o www.facebook.com) deve elaborare ogni richiesta di una pagina, accedere a un database (che è un sistema organizzato per archiviare, gestire e recuperare grandi quantità di dati, come le informazioni sugli utenti o i prodotti di un e-commerce) e inviare la risposta.

Se questo è progettato per gestire, diciamo, 10.000 richieste al secondo, un attacco DDoS che ne invia 1.000.000 al secondo lo sovraccaricherà rapidamente. Le connessioni si accumulano, la memoria si esaurisce, la CPU va in tilt e lui smette di rispondere, diventando inaccessibile.

Esempi di attacchi DDoS

Uno dei più recenti che mi viene in mente è quello che ha colpito Archive.org (The Wayback Machine) nell'Ottobre 2024, rendendo inaccessibile per molti giorni uno dei più grandi archivi digitali del mondo, che conserva una marea di pagine web storiche, moltissimi libri, file audio e video, software e tanto altro.

Purtroppo, la storia di Internet è costellata da incidenti di grosso rilievo che hanno interrotto moltissimi servizi.

Nel Febbraio 2018, ad esempio, il famoso GitHub fu bersaglio di una delle più grandi aggressioni mai registrate, con un traffico che toccò l'impressionante picco di 1.35 Tbps (Terabit al secondo).

Due anni prima, nel 2016, il fornitore di DNS Dyn fu paralizzato da un'ondata di traffico generata dalla botnet Mirai, composta da dispositivi IoT compromessi, rendendo inaccessibili colossi come Twitter, Spotify, Netflix e Amazon negli Stati Uniti.

Risalendo al 2013, anche Spamhaus (una organizzazione internazionale non a scopo di lucro con l'obbiettivo primario di creare blacklist aggiornate contenenti domini che diffondono spam, e per la fornitura di strumenti anti-spam) subì un'inondazione da circa 300 Gbps.

Cosa puoi fare per proteggerti?

Nonostante gli attacchi DDoS non causino direttamente la perdita dei tuoi dati o un danneggiamento del tuo dispositivo (come invece farebbe un ransomware), il tuo dispositivo potrebbe diventare parte di una botnet, trasformandosi in un "soldato" inconsapevole al servizio degli attaccanti.

Questo non solo è eticamente sbagliato, ma può rallentare il tuo pc o smartphone e consumare la tua banda internet.

È importante sapere che, in quanto semplice utente finale, non puoi materialmente "fermare" un attacco DDoS in corso contro un sito o un servizio web. Quello è compito di chi lo gestisce e di specialisti della cybersecurity.

Tuttavia, seguendo i suggerimenti qui sotto, puoi fare la tua parte per evitare che il tuo dispositivo diventi uno strumento in mano ai criminali.

- 1 Come detto in precedenza, gran parte delle infezioni malware avviene tramite tentativi di phishing. Stai in guardia! Non cliccare su link o messaggi senza pensarci bene più volte; verifica sempre l'autenticità del mittente.

- 2 Un buon antivirus sempre aggiornato è la tua prima difesa.

- 3 Aggiorna il sistema operativo: I malware delle botnet (o qualsiasi altro tipo) sfruttano vulnerabilità presenti nel sistema operativo o nelle app. Gli aggiornamenti contengono patch di sicurezza vitali.

- 4 Proteggi i dispositivi IoT: Molti dispositivi smart sono facili bersagli per via di password predefinite deboli. Cambia sempre le password di fabbrica con password uniche e complesse. Controlla e installa regolarmente gli aggiornamenti firmware.

- 5 Un firewall (software o integrato nel router) filtra il traffico di rete. Blocca connessioni non autorizzate o tentativi di comunicazione del malware (virus, worm, trojan, ransomware, spyware, adware e altri) verso i server di comando e controllo, impedendo al tuo dispositivo di diventare un bot attivo.

- 6 Usa un browser aggiornato ed estensioni che bloccano script malevoli. Evita download da fonti non ufficiali. Una buona VPN (anche se gratuita) potrebbe aiutarti.

Per approfondire

Se desideri esplorare ulteriormente il mondo degli attacchi DDoS e della sicurezza informatica, ecco alcune risorse utili esterne che potresti consultare:

G DATA - Reverse Engineering and observing an IoT botnet

Mimecast - Botnet: Tools and Techniques for Detection, Prevention, and Removal

UpGuard - What is a Botnet? You Might Be Infected Right Now

Kratikal Blogs - How DDoS Botnet is used to Infect your Network?

HWS - Cos'è e come fare un attacco DDos

Per oggi è tutto! Se hai trovato utili le informazioni qui presenti per capire meglio gli attacchi DDoS e come proteggere il tuo dispositivo, ti invito a lasciare un commento qui sotto con le tue considerazioni o domande.

E se pensi che queste informazioni possano essere d'aiuto ad altri, non esitare a condividerle. Ricorda che la sicurezza online è una responsabilità di tutti.

Nessun commento:

Posta un commento